Comment aborder la question de l’anonymat sur internet sans parler de Tor?

Comment aborder la question de l’anonymat sur internet sans parler de Tor?

Le nom de ce logiciel libre ne fait pas référence au dieu du tonnerre scandinave mais il s’agit de l’acronyme de « The Onion Router » (le routage en oignon).

Il s’agit probablement de l’initiative la plus aboutie pour les internautes qui souhaitent naviguer sereinement sur le web.

Attention (MAJ du 16/10/11) : Il est difficile de savoir dans quelle mesure le réseau Tor est fiable actuellement en raison d’une découverte de chercheurs français.

MAJ du 2/06/14: Pas de nouvelles, bonnes nouvelles, Tor resterait la solution la plus efficace pour garantir un niveau acceptable d’anonymat, de l’avœu même de la NSA cette année.

Tor est un logiciel libre proposant de procurer un niveau d’anonymat assez élevé aux internautes. Son utilisation concerne tant le surf sur le web que l’envoi de mails, l’utilisation de tchats etc.

La technologie qu’il utilise est issue de recherches militaires et continue aujourd’hui d’être utilisée par les autorités, comme cela fût le cas pour l’armée américaine pendant la guerre en Irak.

Journalistes, militants, particuliers, entreprises, militaires… etc. utilisent Tor pour limiter les possibilités d’être tracés.

Le fonctionnement du réseau

Tor repose donc sur un réseau d’ordinateurs. Chaque utilisateur peut s’il le souhaite, s’enregistrer, et faire de son poste un « nœud », un relais dans le réseau.

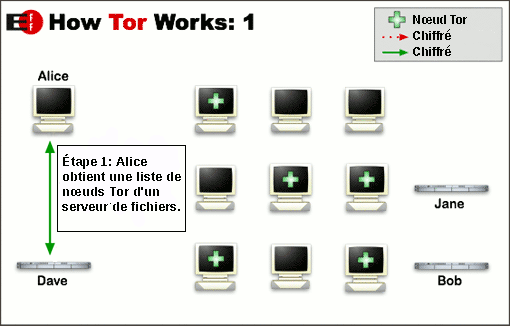

Fig 1. Image modifiée. Original issu du site du projet Tor

Fig 1. Image modifiée. Original issu du site du projet Tor

Lorsque vous vous connectez via Tor pour accéder à un site, le client Tor (le logiciel que vous avez installé), va télécharger sur un serveur la liste des « nœuds ». Ce premier transfert d’informations est chiffré.

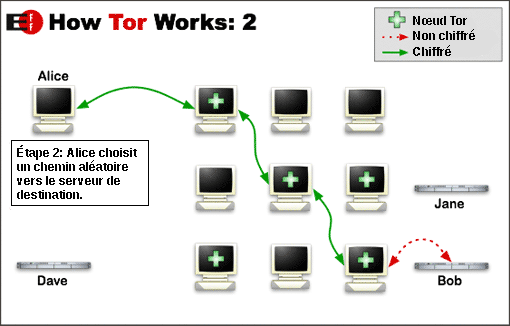

Fig 2. Image modifiée. Original issu du site du projet Tor

Fig 2. Image modifiée. Original issu du site du projet Tor

C’est à partir de cette liste de nœuds que le client Tor va définir un chemin aléatoire vers le serveur du site web que vous souhaitez consulter.

Là encore, les informations qui passent par le réseau sont chiffrées. Il n’est pas possible de les connaître même pour le propriétaire d’un ordinateur faisant partie du réseau et du chemin emprunté (flèches vertes).

Entre le dernier nœud et le serveur du site que vous souhaitez consulter (ici représenté par le serveur de bob), les informations sont transmises en « clair » afin que la requête soit compréhensible.

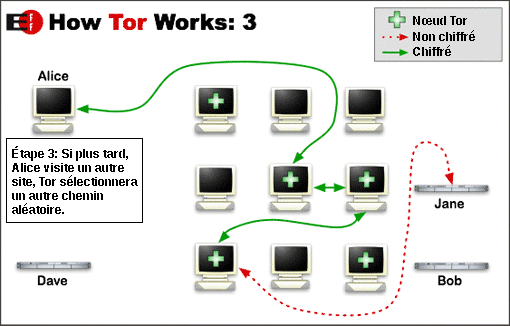

Fig 3. Image modifiée. Original issu du site du projet Tor

Fig 3. Image modifiée. Original issu du site du projet Tor

Le chemin est automatiquement modifié par Tor lorsque vous accédez à d’autres pages web afin de limiter les possibilités de vous identifier par d’autres moyens.

Le système de chiffrement

Pour que tout cela soit efficace, il est nécessaire de chiffrer un certain nombre d’informations afin que l’on ne puisse pas retrouver l’origine de la requête (votre ordinateur).

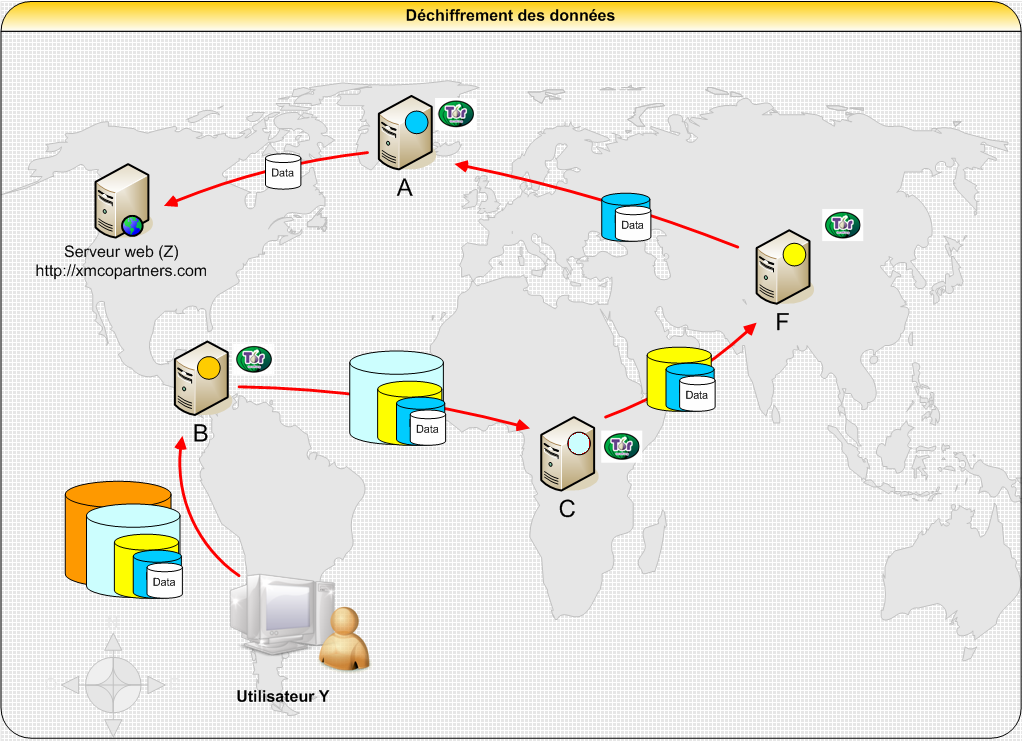

Dans l’exemple ci-dessus, l’utilisateur Y souhaite se connecter au site xmcopartners.com par le biais du réseau Tor. Le premier paquet de données indiquant notamment le site à consulter, est représenté ici par le cylindre blanc « data ».

Les « nœuds » du réseau Tor B,C,F et A ont chacun une clé publique (dont le chiffrage est représenté respectivement par les couleurs orange, bleu turquoise, jaune et bleu).

Le client Tor de l’utilisateur Y va donc télécharger les clés publiques de chacun des nœuds du réseau et dans l’exemple présent, va chiffrer sa requête avec quatre couches différentes. La première couche de chiffrement correspond à la clé du dernier relais (A), la seconde à l’avant dernier (F), la troisième au relais C, et enfin la dernière au relais B.

Ainsi, lorsque les données seront transmises, le nœud B pourra déchiffrer la couche du dessus (orange) avec sa clé privée, le nœud C la suivanteet ainsi de suite jusqu’au dernier nœud A qui transmettra le paquet initial en « clair » avec la demande de la page xmcopartners.com au serveur web Z.

Pour le serveur Z, c’est le nœud A qui a émis la requête et non l’utilisateur Y.

Tout au long du trajet, il est en raison de ce système, impossible de connaître l’identité de l’utilisateur Y ainsi que la destination du paquet.

Par exemple, le nœud C sait uniquement que les données viennent du nœud B, et doivent être transmises au nœud F.

Le contenu ne peut pas être connu non plus puisqu’il est toujours chiffré avec des clés publiques qui ne sont pas en relation avec la clé privée de ce relais.

Ne pas foncer tête baissée!

Évidemment, il va falloir changer vos habitudes de navigation. Comme expliqué, les données restent transmises en clair entre le dernier nœud et le serveur du site. L’anonymat est ainsi garanti, mais pas la confidentialité. Si vous envoyez un mail et signez avec votre nom et votre prénom, vous ne serez évidemment pas anonyme! (simple, mais à préciser quand même. On ne sais jamais!). Idem pour les messages sur les forum etc. Toutes les données sont à la fin transmises exactement comme si vous ne passiez pas par Tor, à la différence près que l’on ne peut pas dire à priori que vous en êtes l’expéditeur.

Chiffrer les données au départ, avant même de passer par le réseau peut-être une solution pour augmenter la confidentialité.

Pour un plus haut degré d’anonymat, il n’est pas conseillé d’utiliser Tor pour aller sur les mêmes sites que vous consultez quotidiennement. Il serait possible à l’aide de données statistiques, de faire des recoupements et potentiellement de vous identifier.

Des mises à jour sont régulièrement proposées. Il est donc conseillé de les surveiller afin de garder un logiciel le plus sécurisé possible.

Bien que cela soit l’une des propositions les plus performantes, Tor n’en est toujours pas à sa version 1.0. Cela signifie, de l’aveu même de ses concepteurs, qu’il n’est pas infaillible. Ceux-ci mettent d’ailleurs en garde les personnes ayant besoin d’un niveau d’anonymat maximal.

Pour approfondir ses connaissances et limiter les risques, vous pouvez consulter les sites suivants:

http://free.korben.info/index.php/Discussion:TOR

https://www.torproject.org/download/download.html.fr#Warning

Comment utiliser Tor?

Pour justement limiter le nombre d’erreurs lors de la navigation, je vous conseille de télécharger Tor Browser.

Il s’agit certainement de la solution la plus simple et la plus sécurisée pour naviguer sur le web (seul le navigateur Firefox qui y est embarqué est configuré pour utiliser Tor, mais rien ne vous empêche de paramétrer d’autres logiciels, comme un client IRC par exemple). Il n’y a rien à installer et un mini navigateur Firefox est inclus dans le programme. Vous serez ainsi sûr de ne pas confondre les sessions « classiques » et sessions Tor ou de ne pas faire d’erreurs en configurant votre navigateur.

Le Firefox qui est fourni intègre déjà l’extension No script. Elle permet de bloquer en particulier le javascript qui peut être utilisé pour vous identifier. Étant très répandu notamment avec le web 2.0, ne soyez pas surpris si toutes les pages ne s’affichent pas forcément aussi bien que vous pourriez l’espérer.

Ce logiciel réserve encore bien des surprises mais ce sera peut-être l’objet d’un autre article!

Site du projet Tor: https://www.torproject.org/index.html.fr

après plusieurs relectures, je décide aujourd’hui de sauter le pas!!!!allez…..HOP!!!!!

Vivre libre ou……

Article en lien:

Piratage du réseau Tor: à quel jeu joue Éric Filiol?

Cool, une version en français des schémas explicant TOR.

Tu as pensé à les mettre sur le site (officiel) de TOR?

Merci!

pour ces images, comme pour le reste du site

C’est du fait maison. Mais en fait, je me suis rendu compte par la suite que le site de Tor en proposait un aussi, mais trouver les pages en français n’est pas toujours si facile sur ce site ^^.

Merci pour les encouragements en tout cas, ça fait bien plaisir!

Tor sur internet, c’est comme le detecteur de radar sur la route, personne n’en veut mais on est obligé de debourser pour éviter de se faire golé!

C’est comme si on meurt de fain devant une assiete pleine et que le gouvernement nous interdis de la manger, au risque de mourrir!

Merci infiniment pour cet article

Tor, et plus généralement les logiciels permettant de protéger ses communications électroniques, servent à tout le monde. Ce n’est pas parce qu’Internet permet habituellement de connaître l’origine d’une communication qu’il faut profiter de ce détail technique pour mettre tout le monde sous surveillance. Tor permet tout simplement de continuer à utiliser Internet sans être a priori coupable.Cependant ,j’ai seulement une question :j’ai trouvé cette vidéo sur youtube ( https://www.youtube.com/watch?v=Tt5DrJKRSFQ ) qui explique de manière différente pour accéder au deepweeb et je veux savoir si cette méthode est fiable?

Merci pour le commentaire.

Pour ce qui est de l’accès au « darknet », je ne connais pas le site présenté dans la vidéo mais de manière générale il suffit d’avoir une adresse en .onion.