Non, cela n’est pas réservé à James Bond ou aux geeks convaincus de l’existence d’un complot extra-terrestre! Bien qu’étant une technologie issue du domaine militaire, la cryptographie s’est démocratisée et se trouve aujourd’hui à la portée de tous.

Non, cela n’est pas réservé à James Bond ou aux geeks convaincus de l’existence d’un complot extra-terrestre! Bien qu’étant une technologie issue du domaine militaire, la cryptographie s’est démocratisée et se trouve aujourd’hui à la portée de tous.

C’est principalement avec l’outil PGP (Pretty Good Privacy) que les particuliers ont pu s’en emparer dans les années 90. Illégale pendant longtemps, la cryptographie a été permise notamment grâce au développement du commerce en ligne. Afin de pouvoir garantir les conditions de sécurité indispensables, les sessions « chiffrées » (sécurisées) se sont imposées.

Beaucoup de données peuvent être chiffrées: e-mails, dossiers, disque dur, session internet etc.

Pourquoi chiffrer ses e-mails?

À quoi ça sert si on n’a rien à se reprocher diront certain-e-s. C’est un vaste débat qui anime aujourd’hui les acteurs d’internet. Mon point de vue est qu’il n’est pas besoin d’avoir quelque chose à se reprocher pour défendre le droit à la vie privée et à la confidentialité. Le chiffrage de ses mails est souvent comparé à l’utilisation de l’enveloppe pour le courrier « traditionnel ». Envoyer un simple mail reviendrait à envoyer tout son courrier par cartes postales.

En effet, l’intégralité de vos envois est par défaut en clair, et donc lisibles par le Fournisseur d’Accès à Internet (FAI). Il faut estimer qu’il y a au minimum quatre copies de chacun de vos mails qui sont créées suite à un envoi: une sur votre ordinateur, une sur celui de votre FAI, une autre sur le FAI de votre correspondant, et enfin une sur l’ordinateur de votre interlocuteur (le nombre de copies sur les serveurs des FAI peut être plus important). Il est important de savoir également que des lois comme la Loppsi II obligent les FAI à conserver ces données pendant un an.

De plus, il n’est pas très difficile pour une personne ayant réussi à s’introduire dans votre réseau, de récupérer le contenu de votre message si celui-ci n’est pas protégé.

Quels outils utiliser?

En ce qui concerne les e-mails, GnuPG (GNU Privacy Guard ou GPG) sera un bon outil, facile d’usage et qui plus est, libre. Nous verrons ici comment l’utiliser avec le client de messagerie libre Thunderbird.

En ce qui concerne les e-mails, GnuPG (GNU Privacy Guard ou GPG) sera un bon outil, facile d’usage et qui plus est, libre. Nous verrons ici comment l’utiliser avec le client de messagerie libre Thunderbird.

Thunderbird permet de recevoir directement ses mails sur son ordinateur, sans passer par le navigateur web et le web mail.

Ce type de logiciels s’appelle client de messagerie ou client mail.

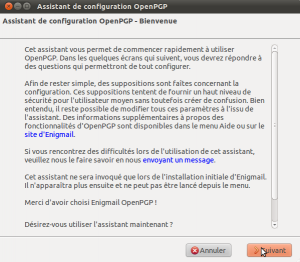

L’extension à Thunderbird, Enigmail, incorpore les fonctions de GPG à votre client mail.

Note: GnuPG n’est installé par défaut q’avec les distributions GNU/Linux. Pour Windows et Mac, il faudra le télécharger pour réussir ces opérations.

Comment l’installer?

Dans Thunderbird, aller dans l’onglet OpenPGP > Assistant de configuration pour commencer la procédure.

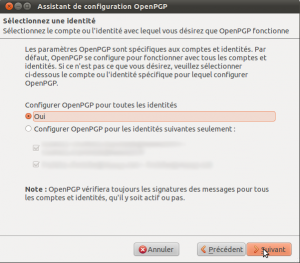

Si vous avez plusieurs adresses mail, vous pouvez utiliser une clé pour chacune, une pour la totalité etc. À vous de choisir.

Si vous avez plusieurs adresses mail, vous pouvez utiliser une clé pour chacune, une pour la totalité etc. À vous de choisir.

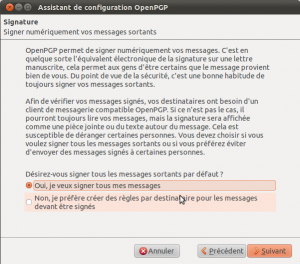

La signature permet à des correspondants de confirmer leur identité. Grâce à Enigmail, il vous sera possible de vous assurer de l’authenticité des messages que vous ouvrez.

La signature permet à des correspondants de confirmer leur identité. Grâce à Enigmail, il vous sera possible de vous assurer de l’authenticité des messages que vous ouvrez.

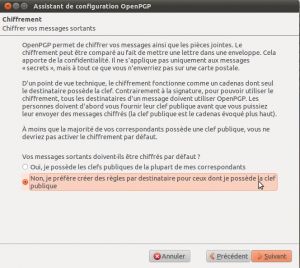

Ici, il s’agit de choisir si vous voulez chiffrer tous vos messages. Je doute que tous vos correspondants utilisent Enigmail donc la deuxième solution est la plus adaptée. Petite précision au cas où: les deux correspondants doivent utiliser des logiciels de cryptographie compatibles pour que cela soit possible.

Ici, il s’agit de choisir si vous voulez chiffrer tous vos messages. Je doute que tous vos correspondants utilisent Enigmail donc la deuxième solution est la plus adaptée. Petite précision au cas où: les deux correspondants doivent utiliser des logiciels de cryptographie compatibles pour que cela soit possible.

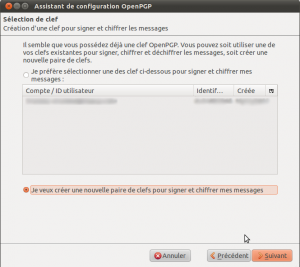

Si vous possédez déjà une clé de chiffrement, vous pouvez éventuellement la réutiliser pour vos autres comptes mail.

Si vous possédez déjà une clé de chiffrement, vous pouvez éventuellement la réutiliser pour vos autres comptes mail.

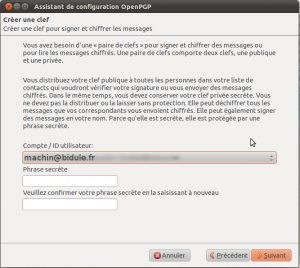

Pour chiffrer et déchiffrer vos mails, il vous sera nécessaire de taper un mot de passe (ben oui sinon ça ne sert à rien!). Un bon mot de passe comporte normalement 8 caractères mélangeant si possible chiffres, lettres, majuscules et au moins un caractère spécial (#%* etc.). Si vous ne trouvez pas, il est très facile de trouver des générateurs de mots de passe sur le net. Mais bon, l’idéal est de le trouver soi même, dans sa tête, là où il n’y a aucune trace. 😉

Pour chiffrer et déchiffrer vos mails, il vous sera nécessaire de taper un mot de passe (ben oui sinon ça ne sert à rien!). Un bon mot de passe comporte normalement 8 caractères mélangeant si possible chiffres, lettres, majuscules et au moins un caractère spécial (#%* etc.). Si vous ne trouvez pas, il est très facile de trouver des générateurs de mots de passe sur le net. Mais bon, l’idéal est de le trouver soi même, dans sa tête, là où il n’y a aucune trace. 😉

Quelques principes de fonctionnement à connaître

Comme je l’ai dit, votre correspondant doit utiliser un logiciel de chiffrement pour que vos échanges soient protégés. À la fin de la procédure décrite ci-dessus, une clé privée et une clé publique ont été générées.

- La première permet de déchiffrer les messages que vous recevez et doit donc rester secrète.

- La seconde est à transmettre à votre correspondant pour qu’il puisse chiffrer les messages que l’on vous envoie.

C’est ce que l’on appelle la cryptographie asymétrique. Pour une sécurité maximum, il est préférable de donner cette clé en « main propre ». Sinon, vous pouvez attacher cette clé à l’un de vos messages par l’onglet OpenPGP > attacher ma clé publique.

Votre interlocuteur doit faire de même pour que vous puissiez également lui envoyer un message privé.

La signature d’un message est la confirmation que la personne qui envoie le message possède bien la clé privée correspondante au chiffrement ou à l’identité affichée. Lorsque vous êtes certain de l’origine d’un message chiffré, vous pouvez authentifier son auteur dans Détails > signer la clé de l’expéditeur.

Elle peut également avoir un intérêt dans le cadre d’échanges en clair.

Lors de la configuration, un certificat de révocation de clés a été créé. Il doit être mis en sécurité, si possible hors de votre ordinateur car il permettra comme son nom l’indique, de jeter votre trousseau de clés.

Raccourcis à l’écriture d’un message:

Pour chiffrer rapidement: Ctrl + M

Pour signer rapidement: Ctrl + S

Pour plus d’infos:

Site de GnuPG

Tutorial de Framasoft

Bof.

Le contenu importe peu, les données intéressantes sont périphériques (métadonnées) : qui communique avec qui, à quel moment et à quelle fréquence.

Pour le moment, il n’y a que TOR qui permette de brouiller ces données périphériques.

Tout à fait c’est ce qui ressort au moins depuis l’affaire Snowden. Un lien passé récemment pour compléter: http://www.bortzmeyer.org/gpg-option-no-keyid.html

Ce n’est en tout cas pas une raison pour ne pas chiffrer le temps de trouver d’autres solutions. De plus, l’analyse par mots-clés existe quand même…

Merci pour le lien.

L’analyse par mots clés existe, oui.

Pour les communications, les relevés sont très ciblés (à moins de mettre des moyens énormes), et peu intéressants. Je ne m’inquiète pas pour ça.

L’intérêt des mots clés se trouve au contraire, au niveau du surf (termes de recherche, teneur des sites fréquentés et des pages visitées). Là, le chiffrement est utile, en effet. Mais ce n’est plus de l’ordre de la communication épistolaire.